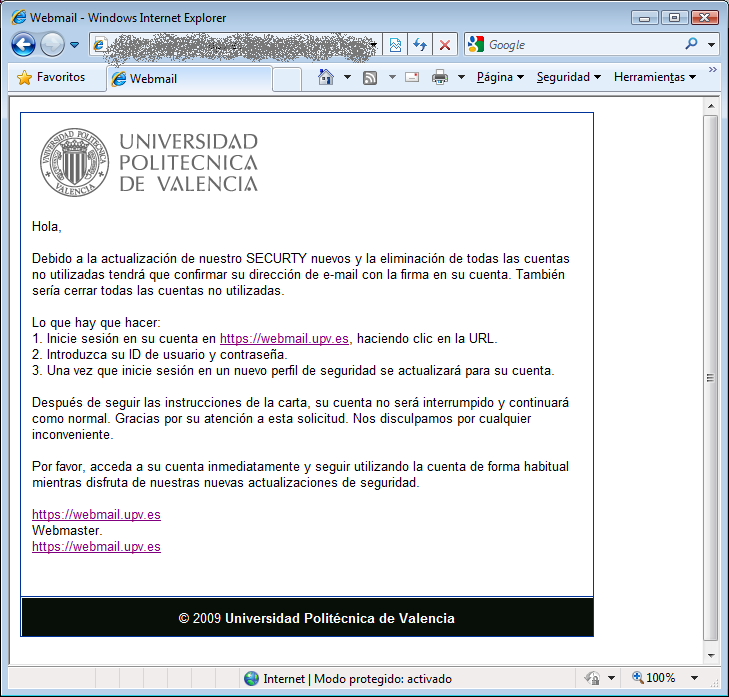

Muchos miembros de la UPV recibimos la semana pasada un correo inquietante. Nos comunicaba algo sobre la seguridad y el correo electrónico y nos pedía que abriésemos una carta adjunta (que, al estar en formato HTML, se abría con el navegador):

Muchos miembros de la UPV recibimos la semana pasada un correo inquietante. Nos comunicaba algo sobre la seguridad y el correo electrónico y nos pedía que abriésemos una carta adjunta (que, al estar en formato HTML, se abría con el navegador):

Aunque el texto no se entiende muy bien (estos informáticos… nunca se preocupan por el lenguaje), parece ser que hay algún problema con el correo y, si no iniciamos sesión en el WebMail inmediatamente… ¡podemos perder el correo electrónico!

Por supuesto el mensaje es falso. No está enviado por la UPV, no es cierto lo que nos dice (si es que llegamos a entenderlo), no corre ningún peligro nuestro correo electrónico y no es necesario que iniciemos sesión en el WebMail.

Ante este tipo de ataques surgen varias preguntas a las que intentaremos dar respuesta:

- ¿Qué pretenden los que envían este tipo de mensajes?

- Estos ataques van dirigidos a la obtención de credenciales (usuario + contraseña) para los sistemas de correo electrónico. Normalmente estas cuentas se utilizan para el envío de spam a través del servidor de correo de los usuarios atacados.

- Mi correo no es importante, si me pillan la cuenta no pasa nada ¿verdad?

- Bueno, quizás te importaría más si pensases que alguien puede suplantarte y enviar correos desde tu cuenta como si fueses tú. De todas formas, con tu cuenta se puede enviar spam y eso afecta a toda la Universidad (por la reputación de la misma y por el propio servicio de correo: podríamos aparecer en las listas negras de emisores de spam y los correos de miembros de la UPV serían rechazados en otros servidores).

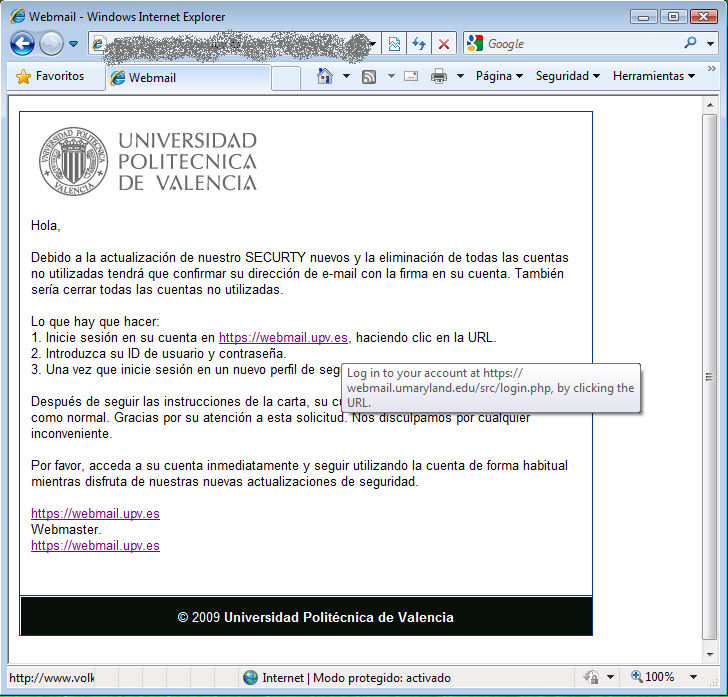

- La dirección web que aparece en el mensaje es la de nuestro WebMail ¿por qué van a capturar mis credenciales si entro en el WebMail?

- Aunque, aparentemente, la dirección del WebMail es la verdadera, los enlaces del mensaje son una engañifa. Observa qué ocurre cuando se pasa el ratón sobre uno de estos enlaces:

Antes de activar el enlace se puede comprobar: que el título del mismo (el texto que aparece en el recuadro amarillo) indica como destino la Universidad de Maryland (el ‘pirata’ no ha dedicado tiempo a perfeccionar su ataque) y que la barra de estado indica el enlace real al que accederíamos si completamos el clic. El enlace real no tiene nada que ver con la UPV, como era de esperar.

- Y si he pulsado uno de los enlaces ¿cómo podría darme cuenta de que algo no va bien?

- Antes de introducir nuestras credenciales en una página Web es muy importante comprobar que estamos conectados al servidor con el que queremos trabajar.

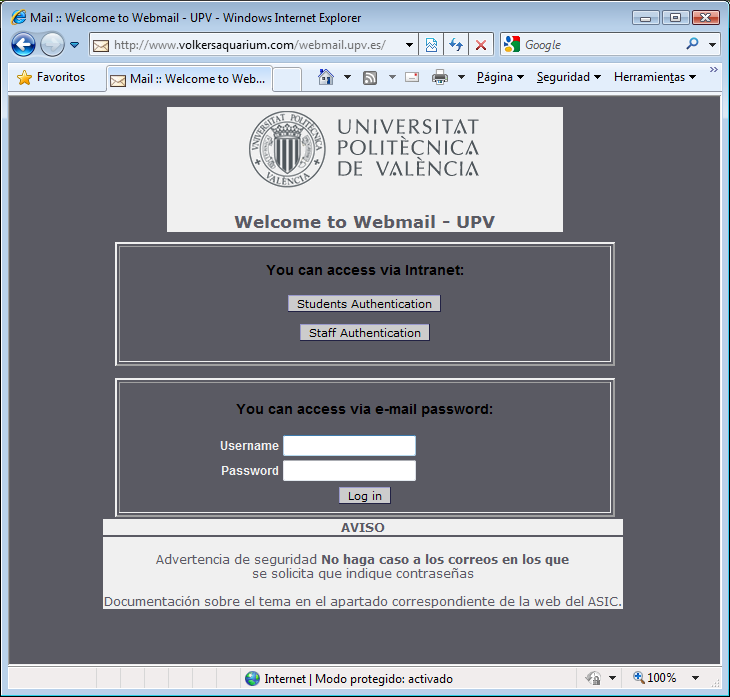

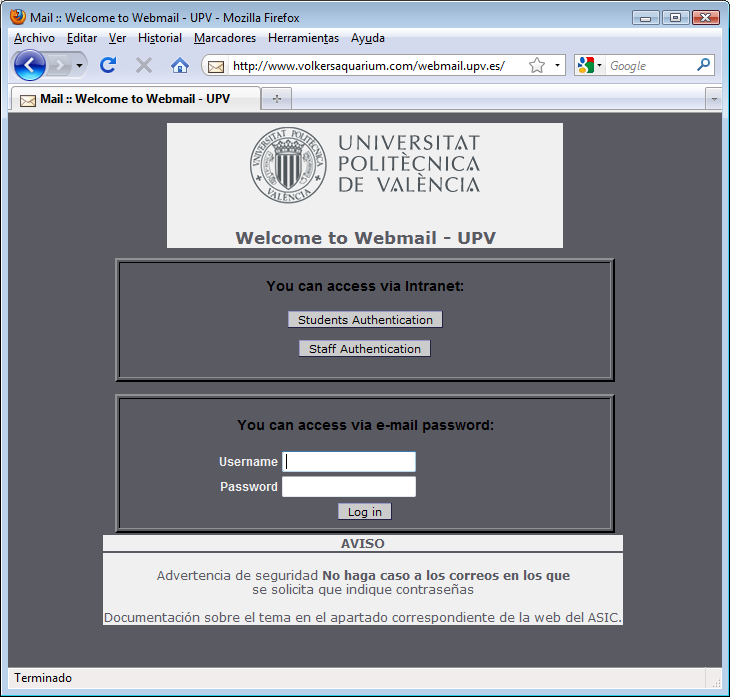

Veamos la página a la que nos lleva este falso mensaje:

Internet Explorer Firefox

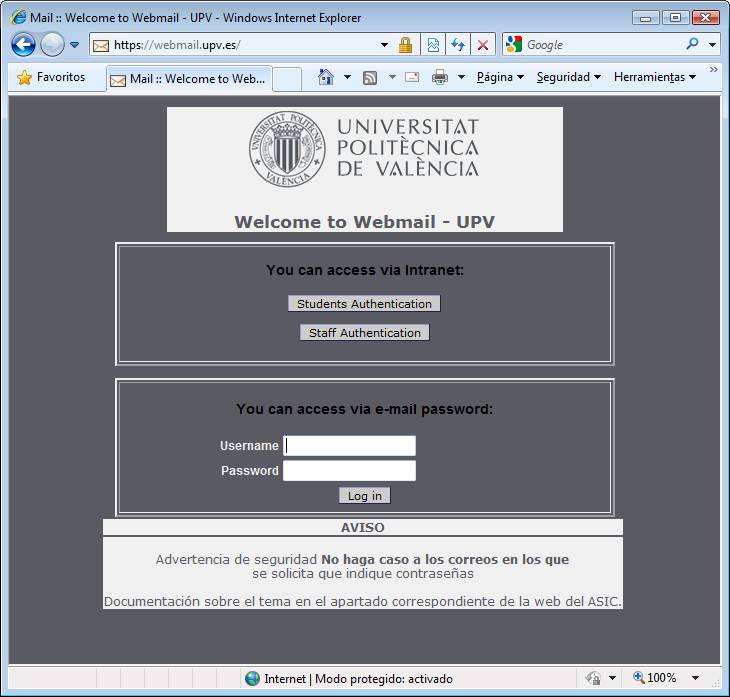

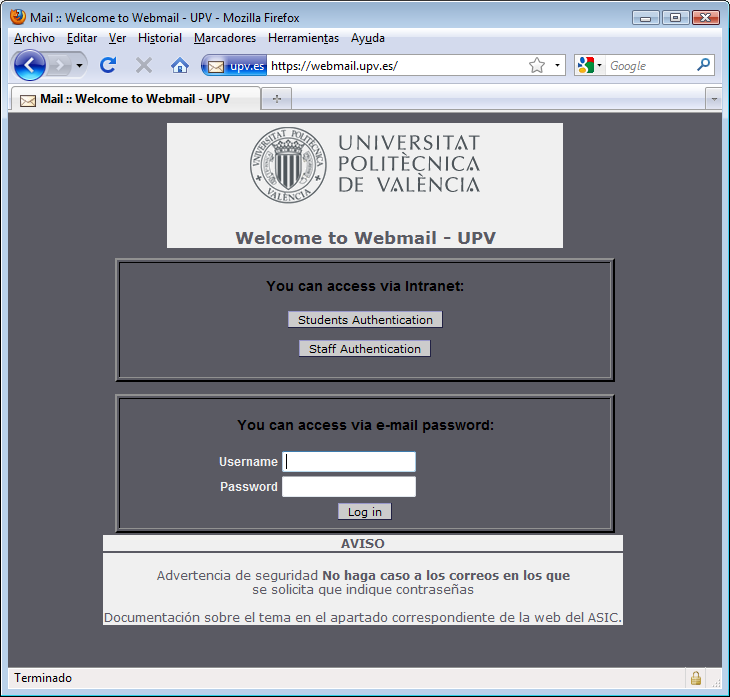

Y ahora la página auténtica de nuestro servidor de correo vía WebMail:

Internet Explorer Firefox

¿Ves las diferencias? Este tipo de ataques (conocidos como phishing) funcionan porque no detectamos las diferencias entre las páginas reales y las páginas suplantadas. En realidad, el contenido es totalmente idéntico, así que hay que basarse en otros criterios:

- La comunicación está cifrada mediante el protocolo HTTPS

- El servidor utiliza un certificado válido en el que confiamos

- El dominio DNS pertenece a la ‘empresa’ con la que queremos contactar

Los navegadores nos ayudan a hacer estas comprobaciones, de manera que, con una mirada rápida, podemos saber si el sitio Web es auténtico o no:

- En Firefox: comprueba que la zona de seguridad tiene un fondo azul (o verde) y que aparece el dominio al que te quieres conectar (en nuestro caso, upv.es):

Las notificaciones de seguridad en Firefox aparecen, siempre, inmediatamente a la izquierda de la barra de direcciones.

- En Internet Explorer: comprueba que aparece un candado en la zona de seguridad (pero sólo es válido si aparece en este lugar de la ventana) y que se resalta el dominio dentro de la dirección de la página web (en nuestro caso, upv.es):

Las notificaciones de seguridad en Internet Explorer aparecen, siempre, inmediatamente a la derecha de la barra de direcciones.

Y, por supuesto, desconfía de toda página para la que se muestre una advertencia de seguridad antes de entrar en la misma

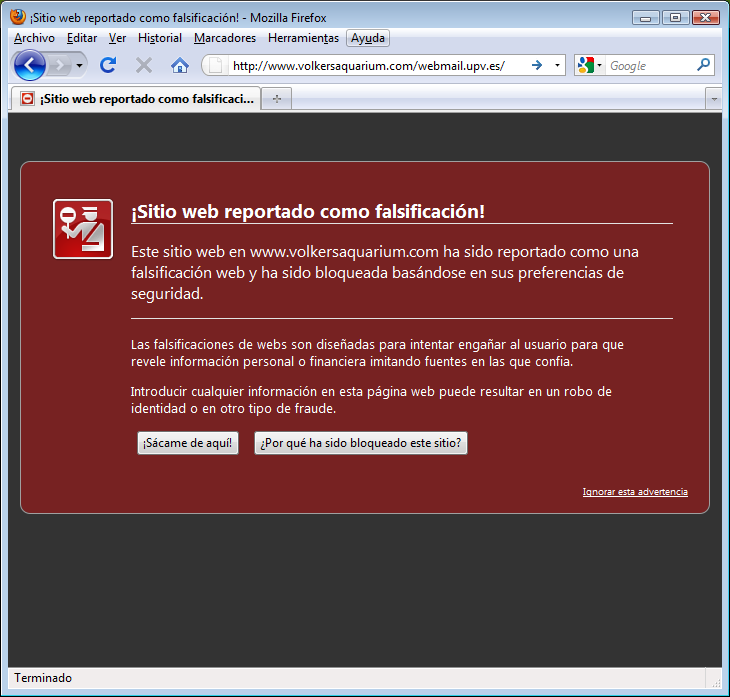

- ¿Qué se hizo en la UPV para evitar que ‘picásemos el anzuelo’?

- En cuanto se tuvo constancia del ataque, desde el ASIC se tomaron varias medidas para impedir que alguien pudiese caer en esta trampa por descuido:

- impedir las conexiones al servidor ‘malvado’ desde todos los equipos de la UPV

- notificar la página falsa como un sitio fraudulento

Esta última medida permite que sean los propios navegadores los que informen al usuario del problema (y paren el ataque antes de que se produzca):

- ¿Y si me he puesto nervioso y he introducido mis credenciales en el sitio falso?

- Habría que cambiar la contraseña de correo rápidamente. Para ello hay que utilizar la opción ‘Cambio de contraseñas’ en la Intranet.

También sería recomendable insertar un Gregal para que los técnicos pudiesen revisar los registros del servidor de correo y comprobar que no haya sucedido nada ‘extraño’.

- ¿No hay forma de que no lleguen estos mensajes a los buzones de los usuarios?

- En la UPV se aplican distintas medidas anti-spam, pero no se puede evitar completamente la recepción de este tipo de correos.

La mejor opción, no obstante, es ser consciente de estos riesgos informáticos y pensar tranquilamente las acciones que vayamos a tomar (los mensajes de phishing intentan apremiar al usuario para que reaccione sin pensar).

- Y este problema ¿desaparecerá en un futuro próximo?

- Es difícil que no hayan ataques de seguridad en las redes informáticas, pero se intenta evitar o, al menos, mitigar los efectos de cada uno de ellos.

Desde el ASIC estamos extendiendo el uso de los correos firmados digitalmente para ayudar al usuario en la difícil tarea de convivir con el spam.

Respecto a lo de que no se entienda bien el lenguaje del mensaje pirata, no se debe a que los informaticos no se preocupen por el lenguaje, sino a que son traducciones automaticas de mensajes piratas enviados a distintos paises y, por tanto, en distintos idiomas.

Es otra de las caracteristicas por las que se puede detectar un mensaje pirata…

Por supuesto, lo del lenguaje y los informáticos era un comentario irónico…

No te puedes ni imaginar la de gente que me ha dicho que a los informáticos no se nos entiende nada.

Miguel, vull donar-vos les gràcies per publicar un article amb un to distès i amigable sobre el tema, haver-vos currat les captures, etc. Els usuaris solen entendre igual de poc els missatges dels intents de phising com els missatges d’advertència dels administradors. Molt ben fet!

Gràcies, Jordi.

De fet algunes advertències ‘clàssiques’ queden desfasades amb cada nou atac.

Per exemple, és habitual dir ‘mai li demanarem la seua contrasenya per correu electrònic’. Però en aquest atac… no demanaven la contrasenya!

Mi enhorabuena por el aviso. Tenemos tan trivializado el correo que ni nos paramos un minuto a pensar que nos intentan engañar.

Saludos

Moltes gràcies pel correu d’avís. Crec que la gran majoría no s’ha enterat, però esta molt be

salut.

Esta sesión la tenía que haber leído hace dos años, ya que yo caí en la trampa con la página de bancaja on line, y fué terrible pensar que cualquiera puede entrar en tu cuenta bancaria y manejar tus datos. Tuve suerte y no pasó nada, ya que como lo dicen tan mal no me quedo claro del todo los datos que estaban pidiendo y me acerqué a la sucursal , y fue allí donde me explicaron que ellos nunca nos mandan correos sino es a través de la página privada de correo on line de bancaja. En fin, tropezar para aprender.